Научници тврдат дека можат успешно да реконструираат до 27.9% од отпечатоците на прсти – без воопшто и да го видат отпечатокот

Научниците тврдат дека можат успешно да реконструираат до 27.9% од отпечатоците на прстите.

Интересен нов напад на биометриската безбедност е опишан од група истражувачи од Кина и САД. PrintListener: Uncovering the Vulnerability of Fingerprint Authentication via the Finger Friction Sound предлага напад на страничен канал врз напредниот Автоматски Систем за Идентификација на Прсти (AFIS). Нападот користи карактеристики на звукот кога прстите на корисникот поминуваат по екранот на допир, за да извлече карактеристики на отпечатоците од прстите. По тестирањата, научниците тврдат дека можат успешно да нападнат до 27.9% од делумните отпечатоци и 9.3% од целосните отпечатоци на прсти во рамките на пет обиди на најголемата безбедносна FAR [False Acceptance Rate] поставка од 0.01%. Ова се тврди дека е прв труд кој користи звуци од допирање за да извлече информации за отпечатоци на прсти.

Биометриската безбедност со отпечатоци на прсти е широко распространета и прифатена е со голем степен на доверба. Ако нештата продолжат вака, се смета дека пазарот за автентикација со отпечатоци на прсти ќе вреди скоро 100 милијарди долари до 2032 година. Сепак, организациите и луѓето почнале сѐ овеќе да се грижат дека напаѓачите можеби сакаат да им украдат отпечатоци на прсти, па некои почнаа да внимаваат да ги држат своите отпечатоци на прсти скриени, како и да бидат претпазливи на фотографии кои ги покажуваат деталите на нивната рака.

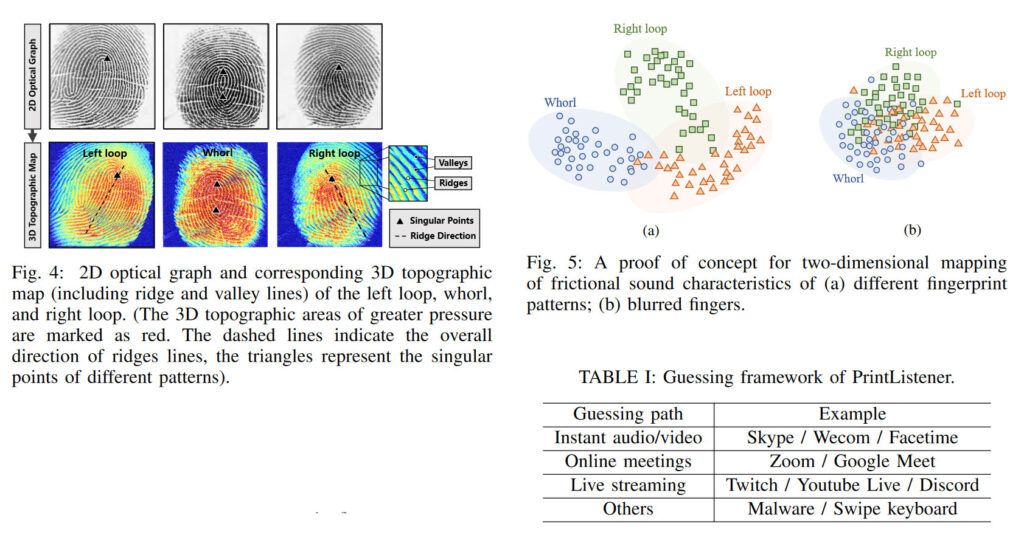

Како може напаѓачот да се надева да добие податози за отпечатоци од прсти, без контакт или од фотографии со детали на прстите, за да ги подобри резултатите на нападите на речникот на MasterPrint и DeepMasterPrint врз отпечатоците на корисникот? Еден одговор е следниот: студијата PrintListener кажува дека “звуците на слизгањето на прстите може да се снимат од напаѓачите онлајн со голема веројатност.” Изворот на звуците од слизгање на прсти може да биде популарна апликација како Discord, Skype, WeChat, FaceTime, итн. Било која апликација за разговор каде корисниците небрежно изведуваат акции со слизгање на прстот преку екранот додека микрофонот на уредот е активен. Затоа името на нападот со страничен канал е – PrintListener.

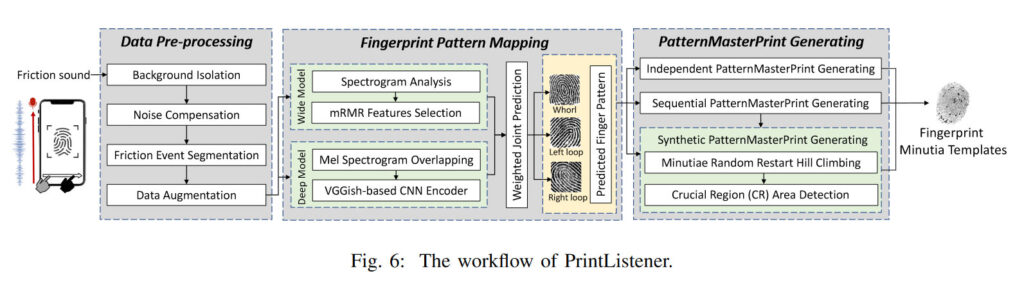

Постои комплицирана наука зад работата на PrintListener, но ако сте го прочитале текстот погоре, веќе имате добра представа за тоа што истражувачите направиле за да ги усовршат своите напади на AFIS. Сепак, треба да се надминат три големи предизвици за да се доведе PrintListener до тој степен:

- Слаби звуци на слизгање на прстите: развиен е алгоритам за локализација на настани на звуци на слизгање на прсти базиран на спектрална анализа.

- Одделување на влијанијата на обликот на прсти на звукот од физиолошките и карактеристиките на однесување на корисниците. За да се адресира ова, научниците користеле и минимална редундантност, максимална релевантност (mRMR) и стратегија за адаптивно тежинско вреднување

- Придвижување од заклучување на примарни до секундарни карактеристики на отпечатоци на прсти користејќи статистичка анализа на меѓузависностите помеѓу овие карактеристики и дизајнирање на алгоритам за хеуристичко пребарување.

(Слики: Huazhong University, Wuhan University, Tsinghua University, University of Colorado Denver)

За да се докаже теоријата, научниците практично го развиле своето истражување на нападот, со што го создале PrintListener. Во кратки црти, PrintListener користи серија алгоритми за пред-процесирање на суровите аудио сигнали кои потоа се користат за генерирање на целни синтетички податоци за PatternMasterPrint (MasterPrint генериран од отпечатоци со специфичен облик).

Важно е да се напомене дека PrintListener помина низ опширни експерименти „во реални услови“ и, како што е споменато во воведот, може да олесни успешни напади со делумни отпечатоци на прсти во повеќе од една четвртина случаи, како и целосни напади во скоро еден од десет случаи/обиди. Овие резултати значително ги надминуваат нападите на речникот за прсти на MasterPrint, без помош.

Извор: Tom’s Hardware